Пару месяцев назад злоумышленники подделали сайт «М.Видео»: выбрали близкий по написанию домен, закупили контекстную рекламу и с ее помощью оказались по запросу «М.Видео» выше, чем официальный сайт. Дизайн сайта тоже скопировали с оригинального. Когда покупатель делал в таком «магазине» заказ, с его карты списывались все деньги.

Хотелось бы написать, что мошенников в итоге поймали и деньги покупателей вернулись – но с фишинговыми сайтами такого обычно не бывает. Возможно, злоумышленники уже копируют и зарабатывают на другом «магазине».

За 2020 год уровень скама и фишинга вырос на 35 %, что во многом связано с увеличением объемов онлайн-продаж. Согласно опросу Avast, 42 % россиян сталкивались с фишингом, а 27 % стали его жертвами.

Фишинг – вид мошенничества, когда злоумышленник собирает и потом использует в своих целях пользовательские данные: пароли, паспортные данные, номера телефонов и банковских карт. Обычно при этом пользователь заманивается на сайт, где оставляет данные в форме оплаты/заказа/консультации.

Скам – добровольный платеж с раскрытием персональных данных.

Таков путь… на фишинговый сайт

Через email-рассылку

Ссылки на фишинговые сайты чаще всего массово рассылают на e-mail. Если в 2018 году преобладали темы внезапных выигрышей, опросов и государственных лотерей, то сегодня большая часть пользователей уже знакома с обманом и не покупается на подобное.

В 2021 году в приоритете у мошенников новые темы: государственные выплаты, банковские компенсации, заявки на кредит и вакцинация от коронавируса. Некоторые фишинговые ссылки переадресуют на страницу для прямой оплаты, другие – для ввода персональных данных, которые потом используются злоумышленниками в реальных личных кабинетах.

Рассылки, вызывающие страх, до сих пор работают. Самое распространенное – когда пользователю приходит письмо, автор которого сообщает, что с компьютера жертвы украдены компрометирующие данные, и угрожает разослать эти данные, если жертва не заплатит.

Дизайн рассылок также изменился. В 2018 году это были простейшие текстовые письма и сверстанные на коленке сайты-опросники, а сегодня дизайн максимально точно копирует официальные рассылки компаний и органов власти.

Мошенники стараются привязывать письма к известным событиям. Кроме пандемии, волновавшей всех, в текстах фишинговых рассылок в 2020 году упоминали историю с Артемом Дзюбой, выплаты, поправки в Конституцию.

Через контекстную рекламу

Помимо рассылок, на фишинговый сайт можно попасть с контекстной рекламы. Чаще всего подделывают сайты крупных платежных систем, банков и онлайн-магазинов. Мошенники выбирают максимально похожий домен, копируют дизайн и снижают цены, чтобы мотивировать пользователя к покупке.

Активность хакеров повышается в связи с сезоном распродаж. В октябре 2020 года сообщалось о массовой регистрации доменов с приставкой off (detsky-mir-off.ru, mvideo-off.ru). Судя по характеру регистраций, специалисты по кибербезопасности предполагали активность мошенников к «Черной пятнице», самой крупной распродаже года.

Если раньше официальный сайт стоял первым в поисковой выдаче, то сегодня, благодаря контекстной рекламе, на первое место может попасть любой. Поэтому надо всегда обращать внимание на примечание «Реклама» и доменное имя рекламируемого сайта.

Мошенники подменяют домены в нескольких вариантах.

Используют другую доменную зону. Пишут обычное название магазина, но вместо типичного .ru после названия сайта используют .net, .com, .xyz, .club или любую другую зону.

Переписывают название с приставкой. Вместо mvideo.ru пишут shop-mvideo.ru, это другой магазин. При этом условный shop.mvideo.ru будет настоящим каталогом магазина.

Чтобы легче было отличить поддельный домен от настоящего, надо минимально разобраться в уровнях доменных имен.

Уровни доменов отделяются в адресе сайта точками. В примере выше: ru – доменная зона, example – домен второго уровня, shop – домен третьего уровня.

Если у компании есть сайт вида example.ru, она может присоединять к этому имени любые домены третьего уровня, и это все равно будет ее сайт.

Но если мы видим вместо example.ru, например, name-example.ru, здесь уже изменен домен второго уровня, а значит сайт, скорее всего, принадлежит другой компании либо частному лицу.

Подменяют, добавляют или пропускают буквы в названии. На первый взгляд не рассмотришь: ciitillink вместо citilink, mivideo вместо mvideo, starbuks вместо starbucks.

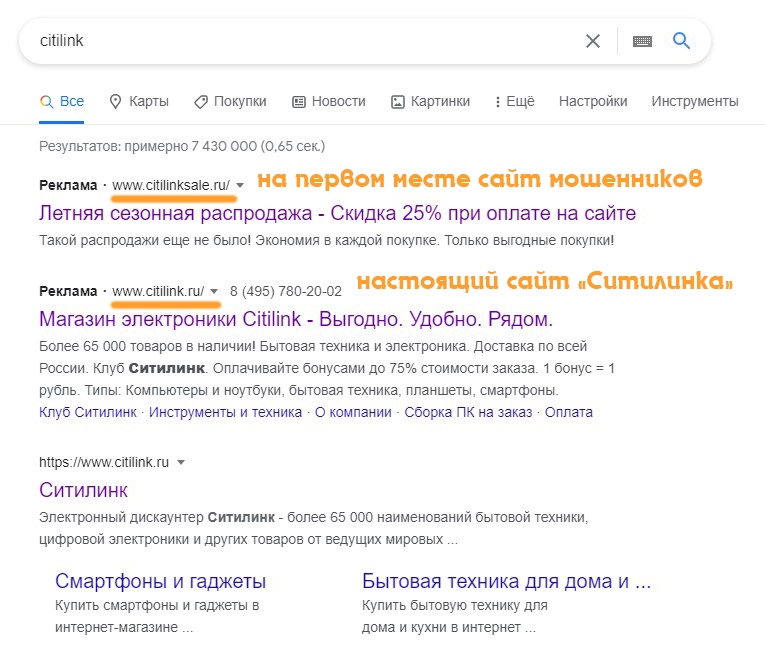

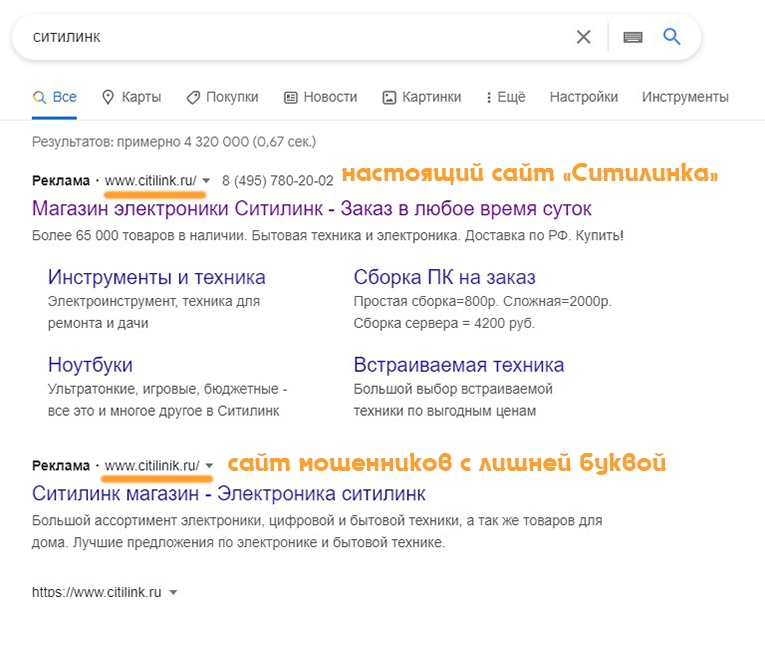

На момент написания статьи в сети действует мошеннический сайт, подделка «Ситилинка», на него запущена контекстная реклама, рекламируются несколько доменных имен. Citilinksafe и citilinik – только два, которые попались мне.

Скриншоты контекстной рекламы по запросу Citilink

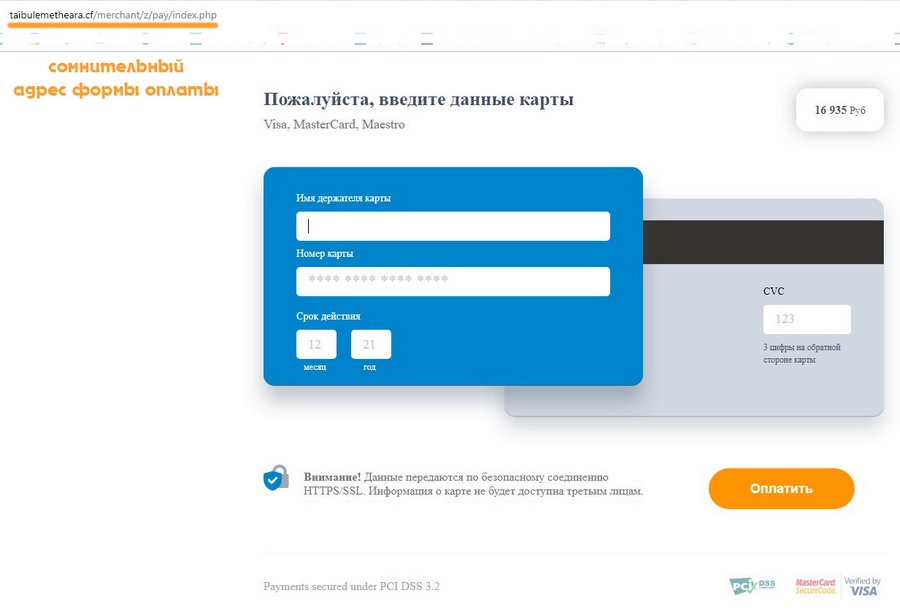

А теперь следите за руками. При нажатии на любое из объявлений мошенников происходит редирект на сайт cilittilink.ru. Запутаться в этих i и l, стоящих рядом, очень легко, но мошенников выдает длительное время редиректа. Пока открывается их сайт, мы можем увидеть вот такую картинку: пустое окно, а в адресной строке – совершенно другой адрес, taibulemetheara. Здесь уже можно заметить подвох.

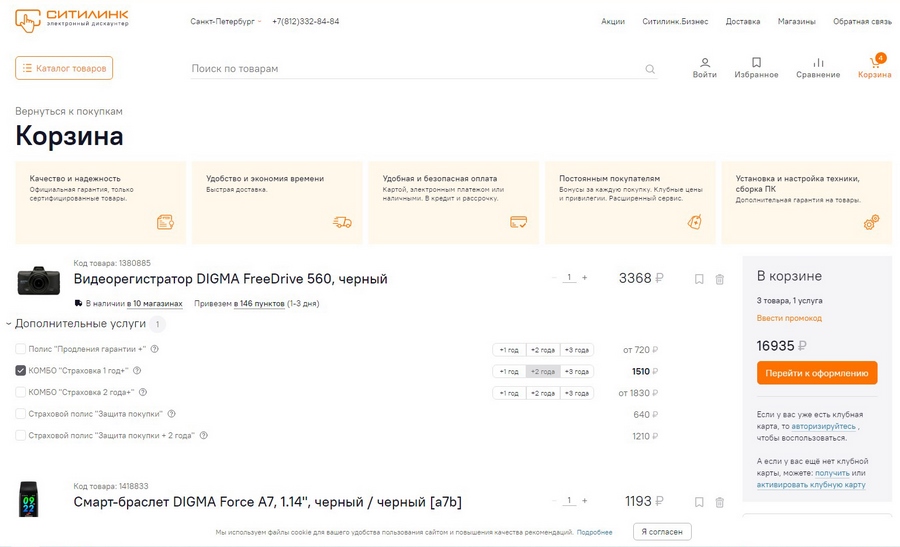

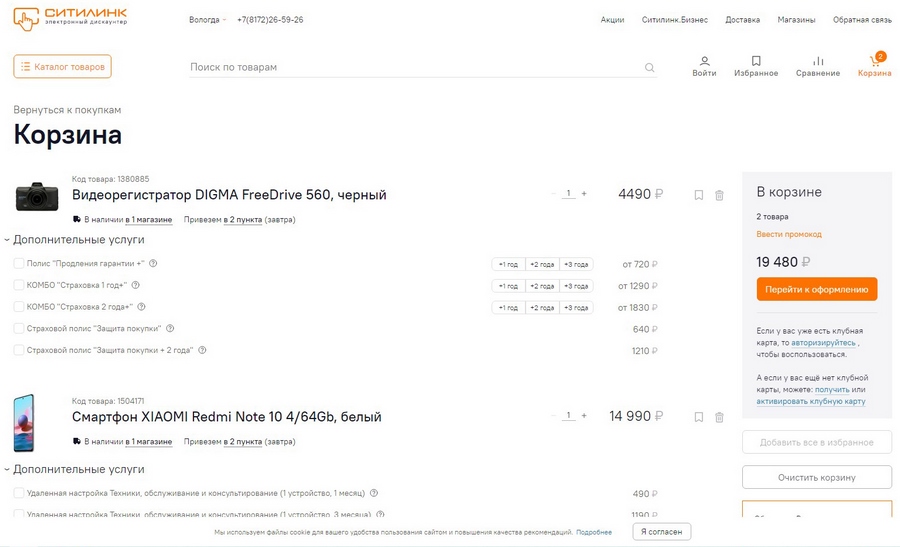

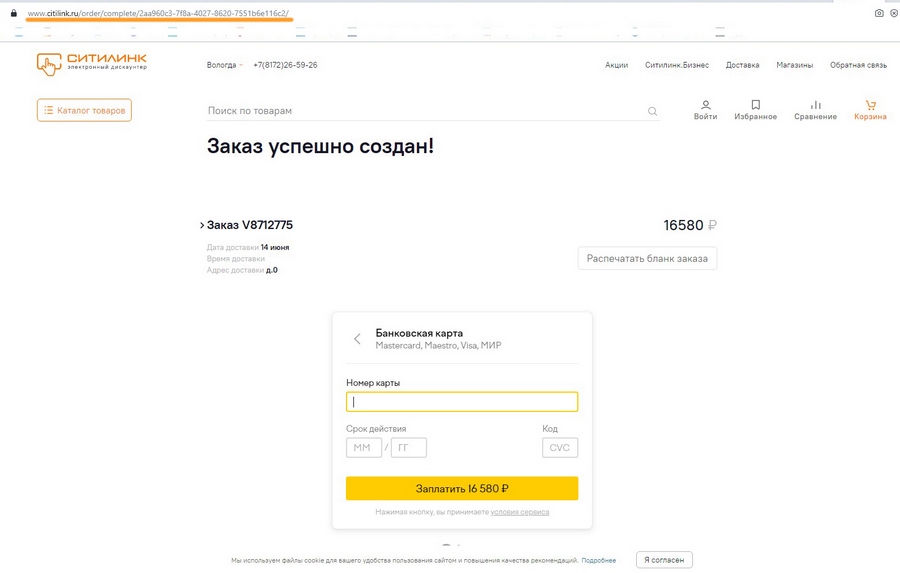

И даже корзина такая же, только вот цены у мошенников ниже, очевидно, что они играют на желании сэкономить. На первом скриншоте поддельный сайт, на втором – настоящий

Магия происходит после нажатия кнопки «Оформить заказ». Мошеннический сайт перенаправляет на уже известную нам taibulemetheara, в то время как реальный «Ситилинк» предлагает провести оплату на своем ресурсе

Пользователь вводит данные в поддельную форму, видит сообщение об ошибке оплаты, но деньги с карты списываются, а при попытках разобраться выясняется, что он добровольно сделал перевод на карту физического лица.

Несколько месяцев назад аналогичным образом был подделан сайт «М.Видео». Близкий по написанию домен, контекстная реклама, и вуаля! Невнимательный пользователь делает покупку и расстается навсегда с определенной суммой.

Через соцсети и мессенджеры

Аналогично фишинговые ссылки отправляются в социальных сетях и мессенджерах.

В Telegram под видом службы поддержки мошенники рассылают сообщения о подозрительной активности в аккаунте и просят подтвердить персональные данные. Пройдя по ссылке, пользователь попадает на фишинговый сайт и оставляет мошенникам логин и пароль.

Отличить мошенников от настоящей службы поддержки мессенджера можно по имени – в примере выше написано Теiegram вместо Telegram – и времени нахождения в сети, для сервисных аккаунтов площадки оно не указывается.

Периодически в рассылки вовлекаются сами получатели. Приходит сообщение о выигрыше или скидках, которые доступны при условии, что пользователь поделится сообщением с пятью друзьями. Так запускается волна спама с повышенным уровнем доверия.

Опасны также текстовые ссылки или кнопки в письмах, в них могут быть спрятаны поддельные адреса. Проверить ссылку, не открывая, просто: наведите указатель мыши на ссылку и подождите, пока браузер или программа электронной почты не покажет URL, скрытый под текстом.

Второй вариант – скопировать ссылку в Word. Нажимаем правой кнопкой мыши на ссылку, выбираем «Копировать адрес», вставляем в Word и смотрим, куда она ведет.

Невидимая угроза

Изобретательность фишеров не ограничивается созданием фейковых страниц и рассылкой сообщений. Они также могут загружать на устройства пользователя вредоносные программы и файлы.

Электронные письма и сообщения в мессенджерах – наиболее вероятный способ загрузки опасных вложений, но можно ли случайно запустить их, ничего не скачивая? Рассказывают эксперты компании «Доктор Веб» и «Лаборатории Касперского».

Может ли открытие электронного письма само по себе привести к запуску вредоносной программы, или нужно обязательно переходить по ссылке/открывать/скачивать документ, чтобы вирус активировался?

В HTML-коде письма могут быть вшиты различные скрипты, которые могут запустить вредоносное приложение, но такой сценарий случается нечасто и в основном у пользователей, которые используют устаревшие версии почтовых программ или непопулярные почтовые сервисы. В основном для запуска вредоносной программы вы должны перейти по ссылке внутри письма или загрузить вложение, вредоносными могут быть не только исполняемые файлы (такие как .exe, .com, .scr и др.), но и офисные документы (они могут содержать макросы или являться эксплойтами), архивы и даже PDF-документы. Обращайте внимание на информацию об отправителе письма. Имейте в виду, что злоумышленники могут подставить любой адрес в поле «от кого». Чтобы увидеть настоящий адрес отправителя, нужно просмотреть заголовок письма.

Для того, чтобы вредоносный код исполнился при открытии письма, необходимо, чтобы в почтовой программе, в которой открывается письмо, была критическая уязвимость. Тогда, теоретически, возможно сконструировать письмо так, чтобы при его открытии вредоносный код (вирус) запустился сам. Однако разработчики почтовых программ, как правило, внимательно следят за качеством своего ПО, находят различные уязвимости и устраняют их.

Поэтому такой сценарий является менее вероятным, чем «классический» вектор атаки, при котором пользователю в тексте письма предлагают перейти по ссылке или открыть вложение, где находится зловред.

Может ли вредоносный скрипт быть «зашит» в голосовое сообщение? Как объясняет Алексей Марченко, такое возможно при наличии критической уязвимости в коде приложения для проигрывания голосовых сообщений. Но разработчики таких приложений отслеживают и устраняют такие уязвимости в своем ПО, поэтому вероятность такой атаки ниже, чем просто отправка ссылки на фишинговый сайт.

Относительно новый вид мошенничества – загрузка шпионских программ через QR-сканеры. Мошенники отправляют письмо с сообщением о блокировке аккаунта и требуют срочно подтвердить данные учетной записи, отсканировав QR-код. В код заранее вшит вредоносный скрипт, который запускается при сканировании и начинает сбор данных.

Среди невидимых угроз отдельной строкой стоит упомянуть фарминг – подмену цифровых адресов реальных интернет-магазинов. Если на компьютер попала вредоносная программа, она делает так, что пользователь заходит на официальный сайт магазина, выбирает товары, а при переходе на страницу оплаты автоматически направляется по ложному адресу и переводит деньги мошенникам.

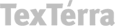

Еще одна потенциальная угроза связана с использованием cookies. Украв пользовательские cookies и загрузив их в браузер с помощью специального расширения, мошенник может заходить на сайты под видом реального пользователя.

Через куки давно делятся премиум-доступом к обучающим платформам и другим ресурсам.

Поскольку cookies используют едва ли не все онлайн-площадки, теоретически мошенник может получить доступ к любой из них.

Главная защита от фишинга – это бдительность пользователя. А установленный на ПК и смартфон антивирус не допустит несанкционированной загрузки и/или запуска ПО. Если вы ошибочно перешли по ссылке и началась загрузка файла, то антивирус выполнит его сканирование и в случае обнаружения угроз заблокирует его.

Как не попасться «на удочку»

Итак, как же распознать фишинговую атаку? Письмо обычно сопровождается ярким заголовком, а текст содержит эмоциональные триггеры. Мошенники пытаются воздействовать на человека через чувства:

- страха – «Кто-то завладел вашим паролем», «Уведомление о начале судебного разбирательства»;

- упущенной выгоды и срочности – «Вам положен налоговый вычет, подайте заявку до 31.01»;

- любопытства – «Вам поступило уведомление №27382 из налоговой, документ во вложении», «Вы добавлены в черный список»;

- сострадания – письма от «друзей» или «благотворительных организаций».

Глупо советовать оставлять в интернете как можно меньше персональных данных. Сейчас они требуются везде, начиная от сервиса доставки и заканчивая онлайн-кинотеатром. Личные кабинеты просто не будут работать, пока не заведешь профиль. Но отдельная карта для онлайн-платежей не помешает. На нее можно переводить деньги непосредственно перед оплатой.

Как защитить себя от мошенников?

Внимательно относиться к рассылкам. Смотреть не только тему письма, но и адрес отправителя. Компании и государственные органы отправляют письма с корпоративной почты. То есть, если сайт называется gosuslugi.ru, то и письмо придет с адреса вида name@gosuslugi.ru. Для проверки тему письма можно ввести в Google – если случилась массовая рассылка спама, наверняка о ней кто-то писал, и уже на первой странице поисковой выдачи найдется информация.

Проверять, куда ведут ссылки в письме, с помощью Word или подсказок в браузере.

Проверять сайты, на которые переходим, в том числе, страницы форм оплаты. Внимательно, по буквам читать название, и, если оно изменено, уходить с сайта. Принадлежность домена можно проверить с помощью сервиса Whois.

Не переходить на сайт банка по ссылкам из писем. Если уже перешли, сверять адрес.

Отслеживать эмоциональные триггеры. Если есть малейшие сомнения в подлинности письма, ощущение, что на вас давят, пугают, подгоняют, обратитесь к отправителю напрямую и уточните, отправлял ли он письмо.

Пользоваться защитными плагинами и антифишинговыми программами. Проверять протокол (в начале адресной строки, перед www). Мошенники обычно используют http, а добросовестные компании – безопасный https.

Отключить автозагрузку изображений в мессенджерах, не открывать сомнительные вложения.

Своевременно устанавливать обновления. Мошеннические схемы развиваются, и устаревшие версии программ с каждым днем все хуже обеспечивают безопасность.

Не скачивать пиратское ПО. В копии «зашивают» трояны, меняющие файл hosts, что как раз может приводить к скрытым редиректам на сомнительные сайты.

Подключить двухфакторную аутентификацию, где возможно. Двухфакторная аутентификация (авторизация) – механизм защиты входа в аккаунт двумя способами одновременно. Например, пароль + смс-код или биометрия + код подтверждения в приложении.

Двухфакторная авторизация не защищает от кражи логина и пароля – она нужна как раз именно на тот случай, когда логин и пароль уже украдены. По сути, это дополнительная линия обороны, которая при благоприятном стечении обстоятельств в случае взлома не позволит потерять контроль над учетными записями, денежными средствами и т. п. Украсть логин и пароль легко – это можно сделать с помощью троянских программ, кейлоггеров, фишинга, социальной инженерии. Если же включена двухфакторная авторизация, жертва как минимум получит уведомление, что кто-то другой пытается войти в ее учетную запись, пытается совершить перевод денег или другую операцию. Соответственно, у нее будет шанс предотвратить дальнейшие негативные действия, заблокировав учетную запись, банковскую карту, а также сменив пароль на новый.

При этом, к сожалению, существуют риск того, что злоумышленники перехватят и одноразовые коды. Это, опять же, может произойти из-за заражения вредоносной программой, при фишинг-атаке, или когда мошенники используют социальную инженерию. Например, на Android-устройствах существует множество банковских троянов, которые специально отслеживают СМС-сообщения и перехватывают одноразовые коды подтверждения, после чего либо пересылают их мошенникам, либо самостоятельно завершают транзакции.

Что делать для защиты в таких случаях? Необходимо следовать простым правилам: использовать антивирусное ПО, следить за актуальностью установленных программ, всегда устанавливать доступные обновления как для них, так и для операционной системы, т. к. в обновлениях часто исправляются всевозможные уязвимости. Кроме того, следует с осторожностью относиться к письмам, СМС и сообщениям в социальных сетях от незнакомых отправителей, не переходить по ссылкам в таких сообщениях. Не стоит также скачивать пиратские программы и другой пиратский контент, т. к. под видом нужной вам программы или фильма злоумышленники могут распространять трояна или шпионское ПО.

Когда звонит неизвестный

С онлайн-фишингом тесно связан телефонный. Вспомним небезызвестную «службу безопасности Сбербанка». Помимо прямого мошенничества и попытки украсть деньги, звонящий пытается выяснить как можно больше персональных данных.

К подозрительным звонкам могут относиться опросы и исследования по телефону. Еще один механизм – когда в письме приходит номер телефона, по которому нужно перезвонить, чтобы «решить проблему с обновлением/доступом к электронной почте/учетной записью». В процессе разговора «оператор» задействует эмоции жертвы и выясняет данные.

Чаще всего мошенники стараются давить на классические драмы, которых писал еще Аристотель. Среди таких драм: смерть или рождение, наследство, отношения, потеря денег и подобные. Нередко говорят, что у родственников «клиента» проблемы и нужно оказать помощь. Это позволяет лишить человека ощущения безопасности, чтобы дальше начать диктовать ему собственную волю. Бывает, пугают тем, что карту пользователя взломали и его деньги хотят увести. Самое главное оружие мошенника – это страх, возникший вследствие драматической ситуации. Если жертва напугана, значит, ей можно манипулировать.

Лучшее, что можно сделать, – просто положить трубку. Звонок нужно воспринимать как вторжение в личное пространство. То есть звонящий человек всегда находится в заведомо неудобном положении. Всё, что его может спасать – это наглость или вежливость. На наглость нужно отвечать обвинениями о вторжении в личное пространство, а на вежливость можно говорить, что вы очень заняты (например, своей жизнью) и вам некогда.

Можно ли вернуть украденное в результате фишинга?

Практика показывает, что украденное в результате фишинга вернуть проблематично. Причин тому две:

- человек делает перевод добровольно;

- трудно доказать факт оплаты за услуги, в банковских операциях списание обычно отображается как перевод на карту физического лица.

Как правило, полученные данные платежных карт используются для переводов на электронные карты или кошельки, или для оплаты товаров. Как только стало известно о краже данных, необходимо обратиться в обслуживающий банк и платежную систему (к примеру, Visa) и сообщить о произведенном списании. Наибольшая вероятность опротестовать платеж – через платежную систему, заявив о своем несогласии. В среднем процедура оспаривания занимает от 2 до 6 месяцев, однако вероятность получить списанные средства значительно выше, чем при обращении в полицию. В большинстве случаев украденные средства используются на иностранных [торговых] площадках, и районные отделения полиции в российских городах ничем помочь не могут.

Обнаружив, что попались на уловки мошенников, действовать нужно немедленно и по двум каналам:

- в течение суток после списания связаться с техподдержкой банка и попытаться приостановить перевод (в этом случае от сотрудников нужно получить документ о том, что вы сообщили о мошенничестве своевременно); либо заблокировать карту, если украдены ее данные;

- обратиться в правоохранительные органы с заявлением.

В России действует закон «О национальной платежной системе», который должен защищать граждан и обязует банки делать возврат средств, если человек сообщает о мошенничестве в течение суток. Фактически банки неохотно идут на возвраты, оперируя пунктами договора об ответственности пользователя за сохранение конфиденциальности банковских данных.

В таких условиях обращение в полицию не кажется лишним. Заявление в правоохранительные органы и документ о том, что вы уведомили банк о мошенничестве, станут основанием для требования возврата через суд, если понадобится.

В случае совершения преступления любой гражданин вправе обратиться с заявлением в ближайший орган внутренних дел для проверки изложенных фактов. Также имеется возможность направить электронное сообщение в МВД России, воспользовавшись сервисом подачи заявлений на официальном сайте, либо через мобильное приложение, установить которое можно, используя ссылку.

В качестве профилактических мер необходимо изучить историю сайта-продавца и отзывов покупателей. Перед использованием нового интернет-магазина, банковского сайта или любой другой площадки, которая предусматривает проведение операций с деньгами, рекомендуем проверить сайт в поисковых системах и читать отзывы из независимых источников. Подозрительно низкие цены на товары – это первое свойство всех мошеннических сайтов.

На практике случаи возвратов крайне редки, поэтому лучше заранее обезопасить себя и постараться не попадаться на уловки мошенников.

По хостингу фишинговых сайтов Россия уже обогнала США, выйдя на печальное «первое место» в мире. Так что пользователям Рунета расслабляться точно не стоит.

Конечная цель фишинговой атаки – привести пользователя на мошеннический сайт, где он совершит необходимые действия (введет персональные данные, произведет денежную транзакцию и т. д.). Основные пути к достижению этой цели, которые чаще всего используются мошенниками: электронные письма, сообщения в мессенджерах и в социальных сетях, SMS, QR-коды, реклама в интернете (баннерная, видео-, реклама в поисковых системах и в социальных сетях).