По данным «Лаборатории Касперского», 42,9 % компьютеров, принадлежащих коммерческим организациям, в 2017 году подвергались кибератакам.

Из этой статьи вы узнаете, что такое DDoS-атаки, стоит ли их опасаться, как подготовиться к обороне и как себя правильно вести, если в вашу сторону уже направили артиллерию.

Что такое DDoS-атака

DDoS — это любые действия, цель которых «положить» сайт полностью или нагрузить его посторонними задачами так, чтобы он стал напоминать ленивца из «Зверополиса». Но сам термин больше для юзеров, чем технарей. Последние оперируют только им понятными выражениями вроде «DNS амплификация», «TCP Null атака», «SlowLoris» и другими вариациями на тему. Разновидностей DDoS-атак много, поэтому вводным должен послужить тезис:

Универсальной защиты от всех видов DDoS-атак не существует.

Если бы она существовала, «монстры» вроде Google или Amazon не тратили бы миллиарды долларов на киберзащиту и не объявляли периодически конкурсы на поиск уязвимостей с миллионными призовыми.

Главная опасность DDoS-атаки — в процессе киберпреступники могут найти уязвимость и запустить на сайт вирус. Самое печальное последствие — кража личных данных пользователей и увод клиентской базы. Потом ее могут продать вашим конкурентам.

Если поисковые системы находят вирусы, они их не лечат. Просто выбрасывают сайт из поиска или показывают пользователем окно с предупреждением. Репутация и завоеванные позиции в выдаче отправятся в нокаут надолго, как после левого крюка Шугара Рэя Робинсона.

Почему атакуют

Просто так коммерческие сайты ддосят редко. Есть некоторая вероятность, что на вас решил потренироваться школьник, насмотревшийся видео вроде этих:

Таких атак редко хватает больше, чем на пару часов. Но по умолчанию рассчитывать на новичка не стоит. Чаще всего причины связаны с коммерческой деятельностью.

- DDoS на заказ. Если атака прилетает после запуска активной рекламной кампании или проведения маркетинговых мероприятий, возможно, вы перешли дорогу конкурентам. Иногда DDoS становится ответной реакцией на конкретные действия: например, завуалированную отсылку к конкуренту в рекламе или продвижение по имени чужого бренда в контексте.

- Вымогательство. Вариант № 1. На электронную почту приходит сообщение от доброжелателя, который предлагает перевести ему некоторую сумму в биткоинах или сайт ляжет. Чаще всего угрозу в исполнение не приведут, но можно нарваться и на реальных взломщиков. Вариант № 2. Сайт уже положен, и от мошенников поступает предложение заплатить за прекращение атаки.

- Сайт попал под раздачу. DDoS-атака может парализовать работу серверов вашего хостера, из-за чего прекращается работа всех его сайтов. Маловероятно, но тоже возможно.

Павел Арбузов, технический директор хостинга REG.RU

Условно можем разделить атаки на спланированные и непреднамеренные. Например, 18 марта 2013 года хост-провайдер CyberBunker организовал DDoS-атаку на компанию Spamhaus из-за попадания в черный список за рассылку спама. Это самая мощная DDoS-атака в истории — по оценке CloudFlare, около 300 Гб/с.

Иногда владельцы сайтов принимают за DDoS-атаку так называемый «слэшдот-эффект» (в рунете встречается термин «хабраэффект»). Это происходит, если на ресурс приходит гораздо больше пользователей, чем может пропустить хостинг. Это и есть непреднамеренная DDoS-атака. Например, перед новогодними праздниками люди массово делают покупки, трафик на интернет-магазины возрастает. Слабый хостинг не выдерживает и падает. Если это происходит, нужно менять хостера или переходить на тариф с более широким каналом.

В этом году я писал материал о маленьком, но гордом агрегаторе коммерческой недвижимости в Москве для одного известного бизнес-издания. А через 3 дня после публикации на его сайт обрушилась мощная DDoS-атака. Узнать источник не удалось, но связь событий не исключена. Возможно, «проверка на прочность» от конкурентов.

Что делать во время атаки

Если никаких анти-DDoS мер заранее не принято, об атаке можно даже не узнать. Иногда хостеры улавливают подозрительную активность и отправляют пользователю письмо. Чаще — нет. Бывает, заглядываем на сайт и видим что-то вроде:

Или находим в «Метрике» провалы по трафику. Это еще не DDoS, но что-то на него похожее.

Проверка по командной строке

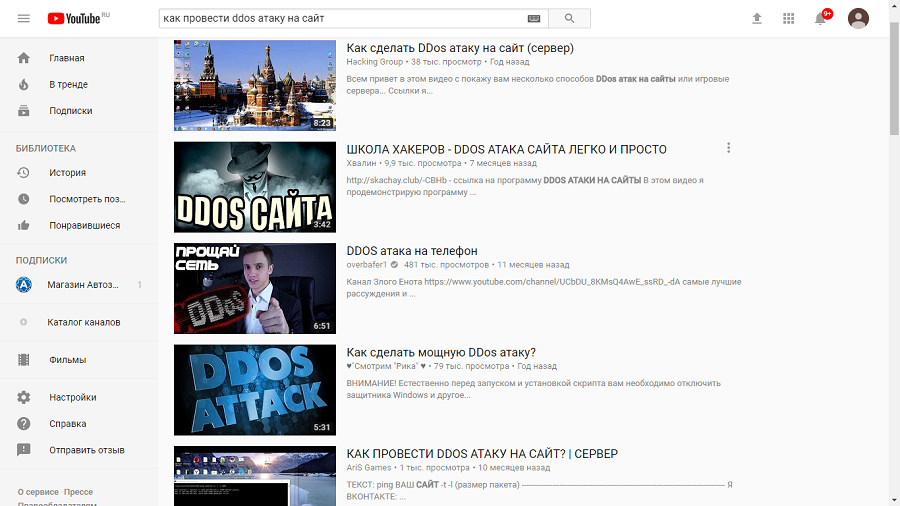

Открываем командную строку и вводим ping {доменное имя}.

Сначала мы «пинганули» свой сайт и убедились, что он работает – все 4 тестовых пакета прошли обмен. Потом провели операцию на заблокированном ресурсе. Пакеты сервером не приняты.

Если сайт не работает, но пингуется – проблема с браузером. Если не пингуется – возможен DDoS.

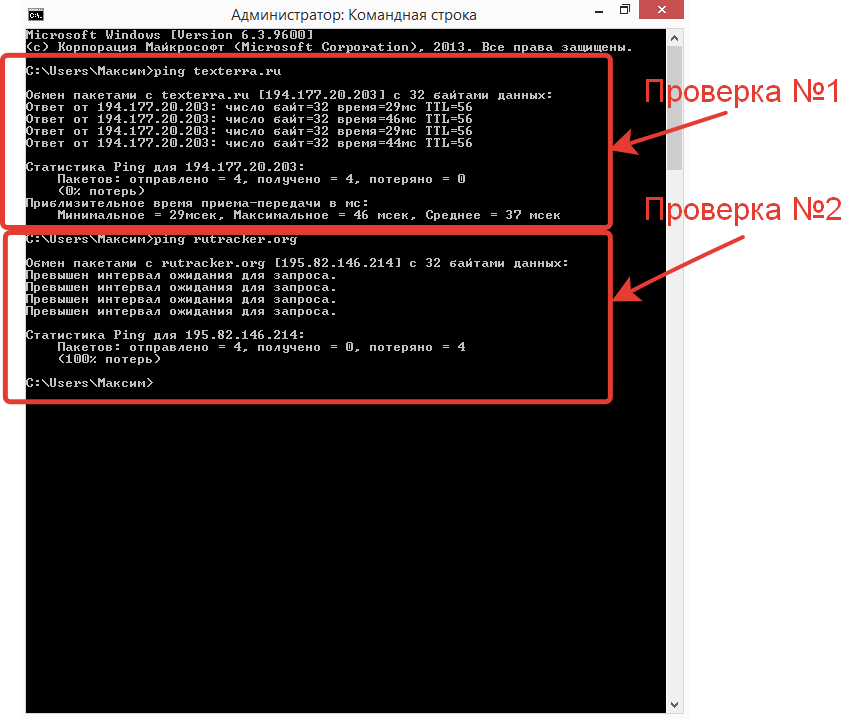

Более подробную информацию может дать трассировка. Используем команду tracert {доменное имя}:

На второй проверке видим трассировку ресурса, заблокированного Роскомнадзором (сторонний IP-адрес). Если обмена пакетами нет на последнем этапе (свой IP-адрес), это может указывать на DDoS.

Проверка сторонними сервисами

Код HTTP 200 указывает на то, что проблем с доступом не обнаружено. Если в этой строке будет код HTTP 4**, есть ошибки на своей стороне. Код HTTP 5** говорит о проблемах на стороне сервера.

Ошибка HTTP 502 (bad gateway) свидетельствует о том, что сайт не справляется с нагрузкой. Это может быть вызвано DDoS-атакой.

Инструмент от Ping-Admin.ru. В настройках можно выбрать проверку только для своего региона, по России или из других стран. Дает подробную информацию по 9 параметрам, поэтому полезен не только во время атак.

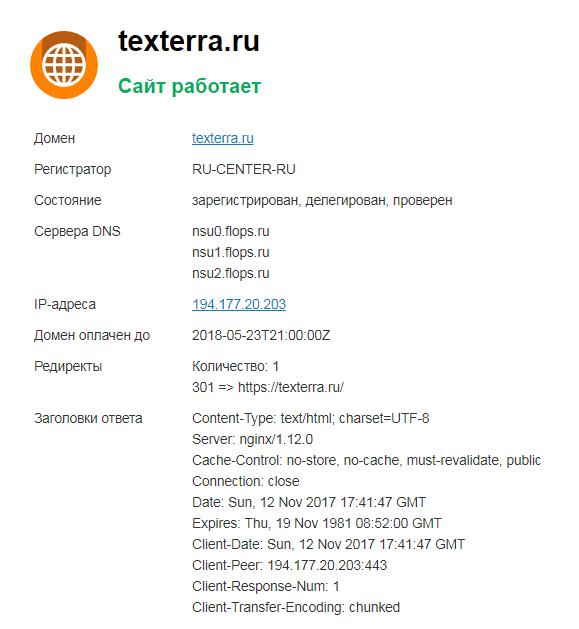

Сервис Who Is. Проверяет работоспособность сайта и показывает технические характеристики домена.

Подключение через FTP

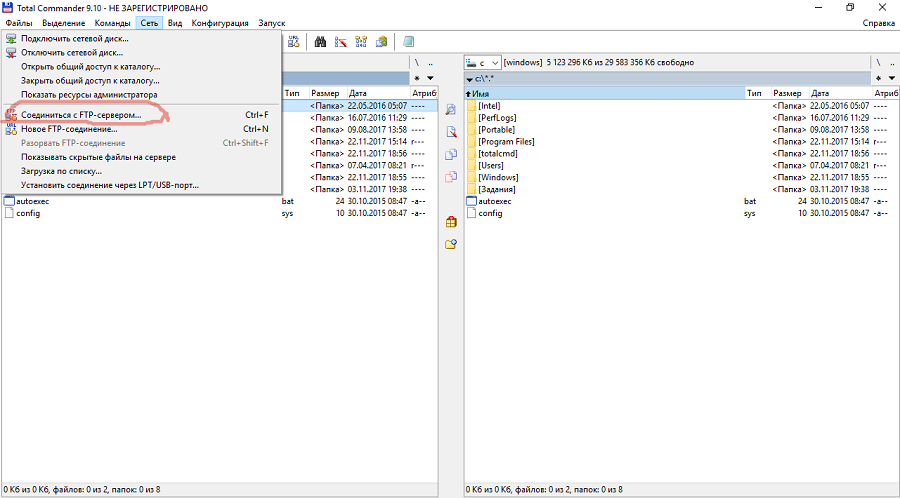

Установите любой удобный FTP-клиент. Например, Total Commander:

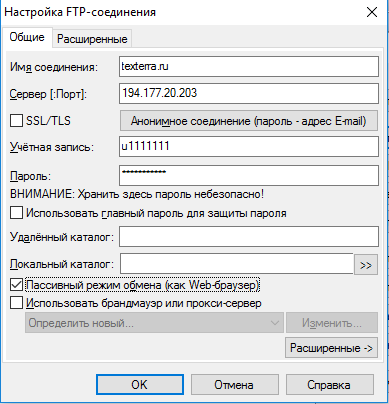

Чтобы добавить сервер, нужно заполнить карточку:

Узнать свой IP адрес можно, например, через сервис Who Is по ссылке выше. А логин и пароль доступа к FTP приходили вам в информационном письме от хостера после регистрации. Если это было давно, найдите их в архивных сообщениях.

Если FTP работает, а сайт нет, это может указывать на DDoS-атаку или проблемы с веб-сервером.

Важно! Приостановите показы баннеров и объявлений контекстной рекламы, чтобы не терять бюджет.

Блокировка по IP

Этот метод помогает только при слабой атаке типа HTTP-флуд. Но бесполезен для атак типа UDP- или SYN-флуд. У них каждый новый паразитный пакет приходит с новым IP, поэтому отфильтровать подключения не получится.

HTTP-флуд – это направление паразитных запросов на порт, который отвечает за назначение и распределение пакетов данных, передаваемых на хост.

UDP-флуд – отсылка UDP-пакетов с большим объемом данных на разные порты с целью перегрузки сервера и/или переполнения канала связи.

SYN-флуд – переполнение ресурсов сервера безответными паразитными запросами на синхронизацию с сервером.

IP-адреса отображаются в лог-файлах HTTP-сервера. Как их получить, зависит от вашего хостера. Самый простой вариант — через быструю ссылку в аккаунте на сайте хостера. Конечно, если она есть.

Если нет, перейдите в системные папки. Например, на веб-сервере apache лог находится по адресу:

/etc/httpd/logs/access_log

Если хостер не дает туда доступ, можно написать в техподдержку с просьбой предоставить такие данные. В лог-файле ищите IP-адреса, которые повторяются многократно. Затем в корневой папке сайта создаем файл с названием .htaccess без расширения. В файл вписываем строки кода:

<Limit GET POST>

order allow,deny

deny from 111.111.11.11

deny from ...

allow from all

</Limit>

Вместо 111.111.11.11 вносите найденные IP-адреса. Каждый следующий адрес должен быть в новой строке.

К сожалению, времена, когда фильтрация IP была эффективна, прошли. Сегодня это равносильно попытке отремонтировать Tesla X в гаражном кооперативе ключами на 17 и 19. Если хостер не дает доступа к логам, в логах нет повторяющихся IP-адресов или, наоборот, их там слишком много, переходите на более жесткие меры.

История одной атаки

Олег Шестаков, основатель Rush Analytics.

16 ноября 2017 года серверы компании Rush Analytics подверглись DDoS атаке с множества различных IP-адресов. В первые 20 минут наш технический отдел пытался самостоятельно отфильтровать паразитный трафик, но его было настолько много, что большая часть проходила фильтры. Ещё через 10 минут хостер нас отключил. Просто отключил сервер, заблокировал доступ к нему на 48 часов и затер все логи. В следующие 2 часа мы развернули новый фронт-сервер на другой площадке и ушли за DNS-серверы Cloudflare.

С моей точки зрения, хостер повел себя странно и даже не пытался нам помочь. В будущем будем держать резервную копию фронт-сервера на другой площадке и использовать систему очистки трафика Cloudflare или Incapsula. Всем, кто работает на высококонкурентных рынках, рекомендую сделать так же.

Что не делать во время атаки

Не нужно соглашаться на условия мошенников. На сообщения с предложением прекратить атаку за некоторую сумму лучше всего не отвечать вообще. Иначе вас будут атаковать снова и снова. Поддерживать бесперспективный DDoS на коммерческий сайт дольше 1–2 суток не выгодно. Рано или поздно преступники отступят. Потерянные за время атаки клиенты — это цена недостаточного внимания к защищенности ресурса.

Не планируйте зеркальный ответ. Если требования от мошенников не поступили, атака наверняка заказная. И вполне возможно, у вас есть круг подозреваемых: прямые конкуренты, компании, с которыми не сложились деловые отношения. Иногда причина — чья-то личная неприязнь. Но бросаться искать хакеров, чтобы отомстить, не стоит.

Во-первых, если конкуренты опустились до DDoS, значит, ваш бизнес развивается в правильном направлении. Скажите спасибо за признание заслуг. Во-вторых, в большинстве случаев DDoS не наносит серьезного урона — это деньги на ветер. И в-третьих, это уголовно наказуемое деяние. Да, вероятность поимки киберпреступников и их заказчиков в современных реалиях очень мала, но существует.

Вспомним историю с владельцем платежного агрегатора Chronopay Павлом Врублевским, который был обвинен в организации DDoS-атаки, на 9 дней положившей серверы его конкурентов Assist.

Главным пострадавшим признан клиент Assist Аэрофлот. Потери составили 146 миллионов рублей. Более 9 тыс. человек во время атаки не смогли купить билеты авиаперевозчика онлайн.

Заказчики и исполнители DDos-атаки могут быть осуждены по ст. 272 УК РФ. В зависимости от последствий, преступление карается штрафом от 100 до 500 тыс. рублей, ограничением или лишением свободы на срок от 1 до 7 лет.

Чем полезна DDoS-атака

Павел Арбузов, технический директор хостинга REG.RU:

Какие проблемы хостинга выявляет DDoS-атака?

Если хостинг-провайдер заявляет или продает клиенту защиту от DDoS-атак, и его ресурсы под атакой замедляются или работают нестабильно, то это свидетельствует о некачественной услуге.

Если хостер не заявляет или не продает клиенту анти-DDoS, его основная задача спасти свою инфраструктуру. Даже ценой отключения клиента, которого атакуют. В этом случае замедление сайта клиента из-за DDoS не является проблемой хостера.

Как должен вести себя хостинг-провайдер, если обнаруживается атака на сайт клиента?

В идеале хостинг-провайдер должен иметь свою систему очистки трафика или быть подключенным к сторонней системе, чтобы отфильтровывать «паразитный» трафик. Если это так, ресурсы клиента не должны страдать от DDoS-атак. Мы работаем с DDos Guard и Stormwall PRO. Они защищают от UDP/TCP-флудов, которые встречаются чаще всего. Если защита от DDoS хостером не предусмотрена, ему проще всего полностью отключить сайт, чтобы DDoS-атака не повлияла на других клиентов.

По каким признакам можно судить, что хостинг-провайдер отработал при атаке плохо и его стоит сменить?

Если хостер стал полностью недоступен из-за DDoS-атаки на одного клиента более чем на 10 минут, то у него большие проблемы с защищенностью. От его услуг лучше отказаться. Проверить легко — зайдите на основной сайт хостинг-провайдера и проверьте, работает он или нет.

Готовимся к атаке: нужные сервисы

Проверка доступности

О проблемах с доступом на сайт вы должны узнать сразу же. Используйте сервисы, которые с заданной периодичностью проверяют сайт и автоматически информируют владельца о недоступности.

Вы сможете быстро сделать проверки, отключить рекламу, уведомить о проблемах хостера и/или компанию, которая занимается техническим сопровождением сайта, проконтролировать работу штатных сотрудников или самостоятельно попытаться очистить трафик.

- Мониторинг доступности от RU-Center. Сервис от крупнейшего российского хостинг-провайдера. В линейке три тарифа. Самый простой — 150 рублей в месяц, самый дорогой — 1 тыс. рублей. Различаются количеством мониторов и типами проверки. Проверки по HTTP, DNS, PING. Информирует, если сайт попадает под фильтры поисковиков как носитель вирусов. Автоматическое сообщение о недоступности сайта по почте. Есть 14-дневный тестовый режим.

- Ping-Admin.ru. Самый популярный сервис мониторинга сайтов в рунете. Отличается гибкой ценовой политикой. Абонентской платы и других видов стандартной тарификации нет. Можно выбрать из всех способов проверки нужные и платить только за них. Много способов автоматического уведомления: почта, SMS, Telegram, RSS и многое другое. Тестового режима нет, но каждый новый пользователь получает на счет 1 $, которого хватит на срок от 2 недель до 1,5 месяцев (зависит от количества подключенных услуг).

- Мониторинг сайтов от REG.Ru. Есть постоянная бесплатная версия с ограниченным функционалом. Сайт проверяется одним монитором с периодичностью 1 час. Уведомление о недоступности приходит только на электронную почту. Платный тариф начинается с 99 рублей в месяц. На нем есть SMS-информирование, проверка с любой периодичностью. Заодно можно отслеживать изменение позиций ключевых слов в поисковиках.

Файрвол

Файрвол — это готовая система фильтров, которая помогает защитить сайт от мусорного трафика еще до того, как он доберется до сайта. Основная функция файрвола — борьба с вирусами. От DDoS он защищает постольку поскольку, но для слабых атак его достаточно. Тем более, обойдется он дешевле полноценного Anti-DDoS.

- Virusdie. Стоимость — 1490 рублей в год и 149 рублей в год для каждого последующего сайта. Автоматически удаляет вирусы, защищает от грабинга, вредоносного кода, ведет статистику отраженных угроз и формирует черный список по IP. Есть редактор кода, через который можно вносить, редактировать и удалять скрипты. Встроена функция подсветки подозрительного кода. Можно настроить периодичность бэкапа и автоматически восстанавливать серьезно поврежденный сайт по последней успешной сохраненке.

- Превентивная защита от Revisium. Стоимость — 4000 рублей единоразово, гарантия — 6 месяцев. В услугу входит диагностика и сканирование сайта, установка прав и доступов на безопасные, отключение «опасных» функций, ограничение доступа к админке. Сайт подключается к системе защиты, которая отслеживает подозрительные подключения к сайту и формирует по ним отчеты.

- Virus Detect. Стоимость — 2000–3000 рублей единоразово. Гарантия — 1 год. Система защищает от прямого доступа к PHP, доступа к административной панели, блокирует подозрительные запросы. Настраиваются права на доступ к файлам и папкам, устанавливается защита от SQL-инъекций, XSS-атак, RFI/LFI уязвимостей.

Anti-DDoS защита

Anti-DDoS более гибок и интеллектуален, чем обычный файрвол. Система автоматически выстраивает фильтры в зависимости от типа и мощности атаки, умеет проводить дополнительные манипуляции с трафиком.

- Cloudflare. Крупнейший в мире сервис Anti-DDoS. Весомое преимущество — есть бесплатный режим, хотя и ограниченный по функционалу. Платные тарифы начинаются с 20 $ в месяц. За эти деньги вы получаете автоматическую оптимизацию скорости сайта (кэширование изображений, CSS, Javascript и прочее), файрвол, систему фильтрации трафика. У Cloudflare есть аварийный режим I’m Under Attack, при активации которого для входа на сайт будет требоваться капча. Режим позволяет быстро отрезать мусорный трафик, восстановить работу сайта и сохранить хотя бы часть клиентов. Обратите внимание, что у Cloudflare нет российского офиса, поэтому общаться с техподдержкой придется на английском. Если ваш сайт уже висит, можно воспользоваться бесплатной услугой проверки от Cloudflare. Если DDoS подтвердится, вам предложат зарегистрироваться и включить защиту.

- Anti DDoS от REG.RU. Есть бесплатный режим, который распространяется на защиту по технологиям Layer 3-4 (IP malformed, ICMP flood, TCP SYN flood, TCP-malformed, ICMP smurf). Можно активировать платный режим, который защищает от Layer-7 (HTTP Flood и HTTPS Flood). Стоимость — от 6 тыс. рублей в неделю. Платишь, когда идет атака и сохраняется риск ее возобновления.

- Anti-DDoS.PRO. Стоимость — от 1500 рублей в месяц. Есть файрвол для защиты от SQL-инъекций и XSS атак. Изменение провайдера и переход на свой хостинг не требуется. Работает с технологиями Layer 3-4 и Layer-7.

Системное противодействие DDoS-атакам

И еще раз основной тезис:

От DDoS нельзя защититься на 100 %, но можно смягчить урон от атаки злоумышленников и сократить вероятность атаки в целом. Лучший способ защиты — комплексный подход к безопасности сайта.

Системный подход подразумевает следующее:

- Не экономьте на оборудовании. Потратьте чуть больше денег на более дорогой хостинг и сервер. Обратите внимание на ширину канала и количество CPU. Как правило, при DDoS съедаются именно эти ресурсы. Это не спасёт от крупных и запланированных нападений, но от атаки неопытного хакера или «хабраэффекта» точно защитит. От «хабраэффекта» также можно спастись, используя услугу облачного хостинга. С его помощью в любой момент можно добавить недостающие для вашего проекта ресурсы.

- Используйте готовые решения. Базовый уровень защиты обеспечат бесплатные сервисы. Серьезные технические решения потребуют денег, но в случае интернет-магазина или другого коммерческого сайта простой может выйти еще дороже.

- Настройте ПО на вашем сервере. Используйте распределение трафика между двумя веб-серверами. Например: Apache и прокси-сервер Nginx. Обратитесь за этим к своему хостинг-провайдеру. Обычно есть готовые решения.

- Займитесь оптимизацией запросов. Постарайтесь избегать тяжелых запросов, сделав рефакторинг кода, добавив недостающие индексы в базы данных и прочее. Когда их слишком много, велика вероятность отказа сервера даже без DDoS-атаки.

- Оптимизируйте скорость работы сайта. Чем «тяжелее» ваш сайт, тем проще злоумышленникам его «повалить». Вы уверены, что вам нужны все «красивости», потребляющие много ресурсов? Но и перебарщивать не стоит — аскетичный сайт родом из 90-х будет работать быстро, но вот хорошо конвертировать в 2017 году — вряд ли.

И в качестве ложки дегтя: безопасность безопасностью, но не стоит устанавливать злостную капчу на входе для каждого пользователя на постоянной основе. Это самый эффективный способ отвадить половину клиентов. Начинайте с малого и совершенствуйте систему защиты ресурса по мере роста бизнеса.

В копилку любителям интересных ссылок:

- Norse Attacking Map. Красивая, но не слишком информативная интерактивная карта кибератак в режиме онлайн. Показывает преимущественно виртуальные войны США с остальным миром.

- Карта киберугроз «Лаборатории Касперского». Отслеживает отлов компьютерных вирусов. Есть статистика количества заражений и типов вирусов по всему миру и отдельным странам. Можно установить виджет на сайт или скачать заставку «хранителя экрана».

- Digital Attack Map. Совместная разработка Google и Arbor Networks. По уверению создателей, самая большая система в мире, охватывает около трети общемирового интернет-трафика. Есть лента DDoS-атак с 2012 года, можно посмотреть статистику за любой день.